Дьячков Дмитрий Ильич

директор по развитию, группа компаний Eselta, ООО «Петерсофт»

В настоящее время накоплен большой массив публикаций в специализированных журналах и на тематических сайтах, посвященных применению технических средств безопасности.

Как правило, данные публикации делятся на две группы:

■ описывающие собственно технические средства, например, периметральные средства охраны, системы пожаротушения, биометрические СКУД, централизованные системы мониторинга и т. д., иногда с привязкой к конкретным типам объектов;

■ рассматривающие особенности применения различных средств на том или ином типе объектов, например, офисные здания, торгово-развлекательные комплексы, предприятия определенных отраслей экономики.

Также можно выделить статьи, посвященные нормативным документам и организационным мерам по обеспечению безопасности. Нисколько не умаляя достоинств этих публикаций, можно отметить присущую им некую фрагментарность информации: или что-то узконаправленное по технике, или общеповествовательное в рамках того или иного типа объекта или отрасли.

В данной статье делается попытка рассмотреть особенности построения комплексной системы безопасности некоего опосредованного крупного промышленного или иного предприятия, которое обладает в той или иной степени чертами:

■ объекта с большой территорией и большим количеством зданий (например, Кировский завод);

■ территориально распределенного объекта (например, комплекс защиты Санкт-Петербурга от наводнений -Дамба);

■ удаленного автономного объекта (например, электротрансформаторные).

К таковым можно отнести, например, большие химические, нефтеперерабатывающие, судостроительные, машиностроительные и т. п. предприятия, объекты лесного хозяйства, автомобильные и железнодорожные трассы и т. д.

Статья будет разделена на три части:

■ рассмотрение особенностей объекта;

■ рекомендации по выбору технических средств безопасности;

■ требования к интегрирующему программному обеспечению и его связи с общей системой управления предприятием.

Комплексный подход к рассмотрению особенностей оснащения крупного объекта средствами безопасности требует показа взаимосвязи всех трех частей статьи, поэтому в тексте могут встречаться явные или неявные повторы, необходимые для улучшения понимания рассматриваемых задач.

Автор также считает важным отметить свою точку зрения на использование в системах безопасности средств связи с внешним миром - по возможности, лучше не использовать, т. к.:

■ существует риск несанкционированного доступа или нанесения преднамеренного ущерба;

■ в настоящее время затраты на информационную безопасность постоянно возрастают и возникает вопрос: а может быть их можно не увеличивать, например, не подключать внутреннюю информационную сеть предприятия к Интернету?

К особенностям объекта следует отнести:

■ большую протяженность периметра;

■ наличие удаленных: постов охраны, въездов, погрузочных площадок;

■ инфраструктура предприятия может включать в себя объекты, работающие без участия дежурного персонала (котельные, трансформаторные);

■ высокий уровень помех: погодные условия (ветер, дождь, град, разряды молний), технологические процессы (электромагнитные и иные помехи), удаленность объектов (искажение и затухание сигнала, передающего данные).

В результате необходимо решать ряд технико-организационных задач.

1. Технические:

■ обеспечение наличия электропитания оборудования системы безопасности;

■ передача данных, в т. ч. больших объемов, на большие расстояния;

■ обработка больших объемов информации (видеонаблюдение, контроль за состоянием извещателей ОПС, обработка данных СКУД и т. д.).

2. Организационные:

■ распределенная система постов охраны и необходимость наличия единого центра контроля;

■ необходимость своевременного техобслуживания и контроль за его проведением.

Вариантов только два: наличие 220 В или заменяемые аккумуляторы.

Если в конкретном месте есть 220 В, то появляется возможность использовать блоки бесперебойного питания (ББП) обычного или уличного исполнения. Вроде бы все просто, но следует обратить внимание на следующие особенности:

1. Диапазон напряжений на выходе источника питания во избежание:

■ либо преждевременного отключения оборудования при уменьшении заряда аккумуляторов;

■ либо, наоборот, выхода из строя оборудования при полном заряде аккумуляторов из-за превышения выходного напряжения допустимых значений по питанию конкретного вида оборудования.

2. Необходимую емкость аккумуляторных батарей с учетом снижения их емкости за время эксплуатации (срока службы).

3. Допустимый диапазон рабочих температур ББП.

4. Пыле / влагозащищенность исполнения ББП.

Если же можно использовать только заменяемые аккумуляторы, то, например, у сотовых операторов накоплен большой опыт, который применим и в других областях. Этот вопрос, в частности, относится и к организации техобслуживания.

Данные в системе безопасности бывают разными. Например, дискретные -тревога/норма у охранного извещателя. Или это потоки пусть и сжатого видеосигнала от десятков, сотен и может даже тысяч телекамер.

Начнем с простого - на больших расстояниях следует забыть про «сухие контакты», поставить под сомнение использование аналогового видеосигнала, передаваемого по «витой паре» и т. п. решения. Так что: IP, IP и еще раз IP-технологии во всех их проявлениях. Хотя передачу данных через RS-485 тоже можно рассматривать.

Теперь посложнее - способы передачи данных на большие расстояния с учетом современных возможностей:

■ От приборов ОПС и от контроллеров СКУД можно передавать данные через RS-485 по кабелю «витая пара». Но! Через каждые 1000 м надо ставить повторитель, что не всегда возможно, и «витую пару» скорее всего придется применить не 5-й категории, а 6 или 7-й, да еще и в бронированном исполнении - «дешево и сердито» не получится.

■ Оптоволокно: Ethernet или RS-485 в зависимости от конкретного оборудования. Оптоволокно ныне достаточно доступно, расстояния - до десятков километров, высокая помехозащищенность. Из минусов, как пример, - если зимней морозной ночью произойдет обрыв кабеля, то ремонт будет весьма не прост.

■ Использование радиоканала: подойдет для передачи информации о состоянии ОПС в электротрансформаторной, отдельно стоящем здании, но в общем-то, не более того. Если в здании есть видеонаблюдение, то радиоканал не поможет. И помним про Роскомнадзор...

■ WiFi - использование частот до 5 ГГц и дальность действия до 4 км могут решить многие задачи. Но требуется получение разрешения на использование конкретной частоты в Роском-надзоре.

■ Сети 3G/4G сотовых операторов - если у вас лесное хозяйство и только вышки сотовой связи вокруг, то иного решения и не будет.

Промежуточное резюме: сэкономить на оборудовании передачи данных не получится, т. к. все просто - система или работает, или не работает. Выберите, что вам предпочтительнее...

Мы подобрали способ передачи данных, позволяющий в нужном месте получить весь их необходимый объем. Теперь разделим проблему обработки полученных данных на техническую и организационную составляющие.

Техническая сторона обработки данных должна также вызывать ряд вопросов:

■ хватит ли вычислительной мощности серверов;

■ достаточно ли объемов памяти RAID-массивов и способ их организации: отдельные назначенные под конкретную задачу серверы или внутреннее облачное хранилище. Здесь, как и с передачей данных, -напрямую сэкономить не удастся. Можно лишь грамотно распределить ресурсы, оптимизировать состав оборудования и через это уменьшить затраты.

Что касается организационной стороны обработки данных - задача проста и сложна одновременно. Следует отображать только ту информацию, которая необходима, и в том объеме, который мы воспринимаем. Поясню на трех примерах.

1. На КПП целесообразно вывести информацию от контроллеров СКУД, связанных с данным КПП, изображение от телекамер, например: 2 шт. -ворота (въезд/выезд), 2 шт. - калитка (вход/выход) и еще 1-2 шт. - дверь в пост КПП. Все! Не надо превращать КПП в пост видеонаблюдения.

2. Пост контроля ОПС: здание 5 этажей и срабатывание охранной сигнализации на 3-х этажах и еще по нескольким адресам на каждом. Вряд ли, смотря на планы здания на мониторе, один человек сможет все осмыслить. Вывод: надо организовывать несколько постов наблюдения. И это вопрос к возможностям управляющего программного обеспечения.

3. И наконец, достаточно классический пример - вывести на один экран изображения от 32-х телекамер и надеяться, что один оператор будет внимательно на них смотреть и анализировать картинку. Не работает! Для начала вводим помощника в виде видеоаналитики и «тревожного монитора» по сигналам от ОПС, СКУД и чего-либо еще. Затем еще раз определяем количество изображений от телекамер, выводимых на один монитор. И снова возвращаемся к грамотному выбору управляющего ПО.

Исторически системы безопасности разделяют на:

■ охранную сигнализацию, в т. ч. периметральную (ОС);

■ пожарную сигнализацию (ПС);

■ систему пожаротушения;

■ систему оповещения;

■ систему охранного телевидения (СОТ или CCTV, кому как удобнее);

■ систему контроля и управления доступом (СКУД);

■ досмотровое оборудование;

■ иные технические средства.

Сразу отмечу, что в данной статье не будет рассматриваться досмотровое оборудование и некоторые специализированные решения, т. к. их применение на территориально распределенных объектах несущественно отличается от использования в относительно компактных зданиях или на небольших территориях. Также не будут рассмотрены системы оповещения в силу того, что описание распределенной системы оповещения - тема для отдельной статьи.

Надеюсь, никому не покажется странным, что на обсуждаемом объекте должна быть и пожарная сигнализация, и охрана периметра, и система видеонаблюдения, и СКУД, и т. д. Однако можно высказать ряд рекомендаций по выбору оборудования.

Общим для оборудования, учитывая предполагаемые размеры и распределенность объекта, будет:

■ оборудование должно иметь интерфейс RS-485, а еще лучше - Ethernet;

■ по возможности, все элементы в системе, вплоть до извещателей, должны иметь свой адрес. Рассмотрим особенности подсистем технических средств безопасности в контексте рассматриваемого объекта.

Построение системы невозможно без выполнения некоторых требований к ее частям. Для приборов (ППКО и ПП-КОП) необходимо иметь выход RS-485 или Ethernet для возможности объединения в сеть и передачи данных на центральный пост. К извещателям для помещений особых требований нет, однако из-за больших размеров объекта для уменьшения количества и длин проводов целесообразна их адресность. А вот к извещателям охраны периметра есть два существенных пожелания: возможность разделения зоны обнаружения на подзоны с их адресацией (это полезно не только для более точного обозначения места проникновения, но и для взаимодействия с системой видеонаблюдения); наличие выходов RS-485 или Ethernet (выше уже было отмечено, что на больших расстояниях применить для выдачи сигнала тревоги «сухой контакт» реле затруднительно, а еще ведь надо передать данные о точной локализации места нарушения).

На сегодняшний день на рынке представлено большое количество импортного и российского оборудования, удовлетворяющего вышеперечисленным требованиям.

Рис. 1. Линейный тепловой извещатель над ленточным транспортером

Рис. 2. Склад с высокими стеллажами

Требования аналогичны системам охраны. Приборы должны иметь выход RS-485 или Ethernet и адресность извещателей. Отдельно стоит отметить особенности выбора извещателей для некоторых объектов.

В неотапливаемых складах, трансформаторных, кабельных тоннелях, ленточных транспортерах и т. п. стоит подумать о линейных тепловых извещателях.

На складах с высокими потолками, в цехах, в серверных хорошо себя показали аспирационные дымовые извещатели, обеспечивающие более раннее обнаружение продуктов горения, нежели обычные точечные или линейные дымовые извещатели.

Совершенно оправданно, что эта область жестко регламентируется и развивается эволюционно. Следует отметить полезность применения автономных пожарных модулей, которые могут быть использованы в отдельно стоящих небольших зданиях без дежурного персонала, например, в трансформаторных. Также существуют автономные средства пожаротушения для электрощитовых, распределительных шкафов и даже электрических розеток. Цель применения этих средств проста: не ждать сотрудника с огнетушителем - бежать долго...

Требования к системе видеонаблюдения можно разделить на несколько частей.

К постам наблюдения - в идеале, если ничего не происходит, то и смотреть не на что. Имеется в виду то, что вывод фоновой информации должен быть разумно ограничен. Например, не всегда имеет смысл отображать все камеры с периметра, достаточно контроля ворот и т. п. Полезно уменьшение количества телекамер, выводимых на один монитор. Поверьте, пользы от картинки на 16, 32 и т. д. телекамер крайне мало.

К программному обеспечению СОТ -наличие базовой аналитики: детекция оставленных/новых предметов (объектов), пересечение контрольных линий, детекция движения. Это нужно для уменьшения нагрузки на операторов и, соответственно, влияния человеческого фактора.

К телекамерам - отсутствие избыточной разрешающей способности из-за ограничений на пропускную способность каналов связи, наличие режимов «день/ночь», при установке на высоких опорах или иных вибрирующих конструкциях - функция стабилизации изображения. Также может потребоваться применение ИК подсветки и объективов с ИК коррекцией. Для купольных поворотных телекамер важны также температурный диапазон (реальный, а не заявляемый) и способность поворотных механизмов к точному позиционированию во избежание накопленной ошибки поворотов вплоть до нескольких градусов.

Отдельно Следует упомянуть тепловизионные телекамеры, которые могут быть использованы на объектах нефтегазовой и химической промышленности в целях обеспечения целостности и работоспособности дорогостоящего оборудования, поломка или остановка работы которого могут повлечь серьезные убытки. Однако это тема для отдельной статьи.

В первую очередь, на сегодняшний день, следует обращать внимание на IP-контроллеры СКУД. Причина проста: возможность гибкой настройки системы и передачи данных по различным каналам связи.

Также полезно применение бесконтактных Mifare-карт - их можно использовать не только в СКУД, но и, например, в автоматизированной системе учета питания в столовой.

Для уже существующих предприятий, где есть затруднения с установкой обычных СКУД, можно порекомендовать применение off-line систем, представляющих собой накладку на дверной замок, включающую в себя контроллер и считыватель Mifare-карт. Данные о проходах могут быть считаны с Mifare-карты в конце рабочего дня.

Относительно биометрических считывателей необходимо отметить следующее:

■ если производство связано с наличием грязных рук - считыватель отпечатков пальца может оказаться неудобным в использовании;

■ доступ по лицу - достаточно перспективны, но пока еще несколько дороговаты;

■ идентификация по радужке глаз -скорее для особо ответственных помещений.

Отдельно считаю нужным остановиться на двух решениях, связанных с применением СКУД: алкотестирование и контроль обхода объекта сотрудниками охраны или обслуживающим персоналом.

Современные приборы тестирования на содержание алкоголя в выдыхаемом воздухе могут работать в составе СКУД. Алгоритм достаточно прост и не буду на нем останавливаться. Существует проблема: время «проветривания» чувствительного элемента. Следовательно, прямо у турникета на большом предприятии эти устройства лучше не устанавливать.

Контроль обхода объекта в настоящее время можно осуществить специализированными решениями СКУД. На объектах, подлежащих обходу, или в определенных местах периметра устанавливаются метки (обычно это бесконтактная карта). У сотрудника в руках портативный контроллер. После обхода контроллер подключается к компьютеру и становится видно, во сколько куда подходил сотрудник. Также существуют портативные контроллеры обхода со считывателем отпечатков пальца во избежание передачи контроллера другому сотруднику.

Рис. 3. Цех машиностроительного предприятия

Рис. 4. Изображение от тепловизионной телекамеры

Вот тут, дорогие читатели, мы переходим едва ли не к главному. Представьте, мы установили современное, уникальное оборудование систем безопасности, вложились в систему передачи данных, а что с этим всем делать?

Надо:

■ обработать полученную информацию;

■ распределить ее между постами наблюдения;

■ вести единую базу данных;

■ иметь интуитивно понятный интерфейс;

■ обеспечивать дежурный персонал исчерпывающей информацией и подсказками в случае возникновения той или иной чрезвычайной ситуации.

Вроде бы все просто, но есть два важных вопроса, которые должен задать себе заказчик:

1. Какое именно ПО выбрать, ведь все производители говорят, что наш продукт самый-самый.

2. Как это ПО будет взаимодействовать с общей системой управления предприятием. Ведь система безопасности - это не самоцель, а лишь средство предотвратить нанесение ущерба имуществу, готовой продукции и персоналу, а также окружающей среде.

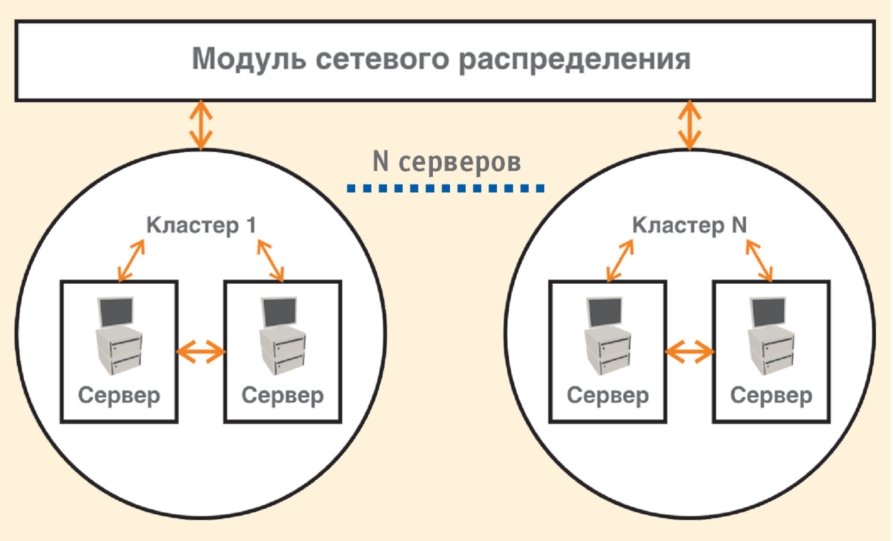

Рис. 5. Распределенная система серверов с «горячим» резервированием

Начнем с первого вопроса.

Так как объект крупный, то скорее всего потребуется распределенная система безопасности: несколько локальных серверов и сервер центрального поста. Потребуется on-line взаимодействие баз данных, быстродействие, возможность «горячей замены» серверов. Примерная схема приведена на рисунке 5.

Далее, предположим, что на объекте применили оборудование ОС, ПС, СОТ и СКУД одного производителя (хотя такое маловероятно). Что ж, заказываем ПО у производителя оборудования, например, Honeywell или «Болид». Сразу отмечу, что никаких преимуществ по технической поддержке такое решение не имеет. Техническая поддержка или будет удовлетворяющей вас, или нет. Здесь важнее квалификация обслуживающей организации (собственная служба эксплуатации или стороннее юридическое лицо). А вот на доработки ПО под особенности конкретного объекта рассчитывать не стоит, т. к. или просто никто не будет делать, или стоимость доработки отобьет у вас желание ее заказать.

Чаще бывает иное - оборудование хорошее, но разных производителей. В этом случае следует рассматривать различные варианты ПО, например Eselta, позволяющие объединить технические средства разных производителей. Особых минусов у такого пути нет, но есть серьезное преимущество - возможность индивидуальной доработки под ваши требования, вплоть до включения по мере усовершенствования системы все новых видов оборудования за разумные деньги.

Какой вариант ПО, с учетом применяемого оборудования, выбрать, подскажет технико-экономический анализ, включающий в себя прямые и эксплуатационные расходы, а также возможность кастомизации (доработки под конкретного заказчика) и уровень технической поддержки.

И второй вопрос - взаимодействие с системой управления предприятием. Повторюсь, система безопасности предприятия - это лишь часть общей системы, как, например, система вентиляции или учета рабочего времени. Поэтому крайне желательно, чтобы интеграционное решение системы безопасности могло получать данные и от контрольно-измерительных приборов и автоматики (КИПиА) и взаимодействовать с автоматизированной системой управлением технологическим процессом (АСУТП). Не углубляясь в технические детали - протоколы ModBUS, BacNet и OPC-сервера программистам в руки. Производители оборудования, как охранного, так и технологического, давно поняли необходимость интеграции и предоставляют разработчикам ПО необходимый инструментарий.

Технически подготовленный читатель может задать вопрос, а что нового он мог почерпнуть из этой статьи. Вроде все описанные технические решения известны. Да, это так. Однако взглянем еще раз:

■ от крупных территориальных объектов надо взять особенности построения защиты периметра и линий связи;

■ от распределенных объектов - каналы передачи данных и систему распределенных серверов;

■ от удаленных объектов - возможность автономной работы и передачи информации;

■ добавим требования к повышенной информативности применяемых технических средств;

■ вишенкой на торте сделаем возможность взаимодействия с общей SCADA-системой предприятия.

В итоге, в статье кратко описаны узловые точки построения современной, встроенной в общую систему управления, интегрированной системы безопасности крупного предприятия.

Информация и фото с https://algoritm.org/arch/arch.php?id=87&a=2121